Merhaba arkadaşlar,

Bu makalemde sizlere önümüzdeki yıl piyasaya çıkmasını beklediğimiz Microsoft Exchange Server 2013 ürününün bizlere neler getirceğinden kısaca bahsedip yazılımın Windows Server 2012 işletim sistemi üzerine kurulum işlemlerini gerçekleştireceğiz.

Microsoft Exchange Server 2013 Standart ve Enterprise olarak iki versiyon ile geliyor yine. Standart versiyonda bazı kısıtlamalar olacak yine. Bunlar tam olarak neler olacak bunları ürün piyasya sürüldüğünde yazmakta fayda görüyorum şu aşamada çünkü bu kadar çok değişiklik ile gelen bir ürünün bu iki versiyon arasında’da her an bazı değişiklilker yapılabilir diye düşünüyorum.

Microsoft Exchange Server 2013 ile birlikte Exchange 2007 ve Exchange 2010’da tanışmış olduğumuz 5 adet exchange server rolünün (CAS, HUB, Mailbox, Unified Messaging ve EDGE) artık 3 tanesini ayrı olarak kurmadığımız göreceksiniz. Exchange 2013’ü artık sadece Client Access ve Malilbox Rolu ile kurulabildiğini göreceksiniz.

Client Access Server Rolun’de artık üzerinde bilgi barındırmadığını client ile mailbox sunucunun bağlantısını gerçekleştikten sonra görevinin bittiğini bildirmek isterim. Yedeklilik açısından 2 adet CAS kurup DNS server’iniz üzerinde her iki CAS’ında IP adresine gidecek aynı isimdeki kaydı yarttıktan sonra DNS’in round Robin özelliği kullanılarak her gelen istek başka bir CAS üzerine gönderilerek basit bir load balance yapılabilmektedir.

Microsoft Yeni Exchange server ile EMC (Exchange Management Console) ‘da tarihe gömüp yerine web tabanlı erişip çalıştırabileceğimiz ECP (Exchange Control Panel) yapısı ile tanıştırıyor artık bizi.

Owa’da bizleri yeni yüzü ile karşılıyor tabiki.

Exchange 2013’de kullanılabilen 2 ayrı rolu ayrı ayrı sunucular üzerinde kullanacak iseniz önce Mailbox Rolunu daha sonra Client Access Server rolunu barındıran sunucuyu kurmamız önerilmektedir.

Exchange 2010 ile birlikte tanışmış olduğumuz yüksek erişilebilirlik için database yedekliliği sağlamış olduğumuz DAG mimarisi, Exchange 2013’te de bizlerle birlikte.

Exchange 2013 kurduktan sonra gidip ayarlardan Autlook Anyware enable etmeden, açmadan outlook’u bile bağlayamıyoruz artık Exchange 2013 server’a.

RPC over HTTPS Exchange 2013’le birlikte tarihe karışıyor artık. L Bunun yerine artık herşey TCP üzerinden gerçekleşiyor.

Exchange 2013 Kurulum İşlemleri :

Windows Server 2012 işletim sistemine kuracağız Exchange Server 2013’yi. Bizim test ortamımızda kullanacağımız domain name recepyuksel.local. Test ortamında exchange server’i kuracağımız Win2012 sunucumuzun adını EXC2012 olarak düzenledik ve domain’e dahil ettik.

Exchange Server 2013 kurulum dosyasını aşağıdaki adresten indirebilirsiniz.

Exchange 2013 sunucumuzu yönetmek için domain ortamında exchangeadmin ismi ile bir kullanıcı hesabı oluşturduk.

Exchange Server 2013 kurulumu öncesinde Active Directory domain yapımızda değişiklikler yapacağımız için bu kullanıcı hesabına bu işlemleri yapabilmesi için Domain Admins, Enterprise Admins, Schema Admins yetkilerini vermemiz gerekiyor.

Win2012 sunucumuzu domain’e aldık Local Administrators grubu içine exchangeadmin isimli domain user’imizi ekleyip sunucumuzu bu kullanıcı hesabı ile açalım.

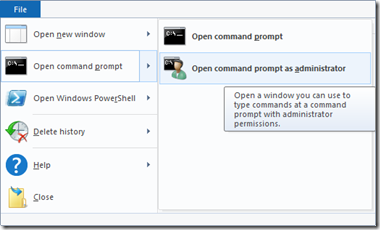

Sunucumuza exchangeadmin isimli domain kullanzımız ile logon olduktan sonra Power Shell’i Runas Admin ile açarak aşaıdaki komutları uygulayalım.

Import-Module ServerManager

Schema güncellemesini yapmadan önce Active Directory Management Tools kurulumu yapalım.

Power Shell’i Run as Administrator ile açmayı unutmayın UAC henüz kapatılmadı ise (UAC genelde kapatılması önerilir ama güvenlik sizin ön planda ise açık kalmasında fayda var ama bir iş yaparken yetki ile sorunlar yaşıyorsanız hemen aklınıza UAC gelsin ve Run as Admin’i hatırlayın derim).

Install-WindowsFeature RSAT-ADDS

Ortamdaki Active Directory Schemamızı güncelleyerek Exchange Server 2013 kurulumuna hazır hale getirelim şimdi.

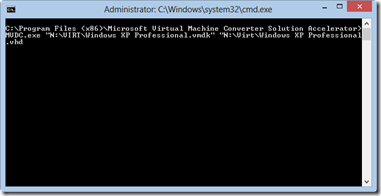

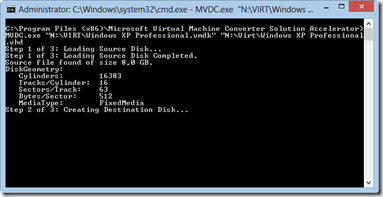

Power Shell’i açıp Exchange Server kurulum dosyalarının bulunduğu folder’a giderek (setup.exe nin olduğu folder) aşağıdaki komutu çalıştıralım.

.\setup /PrepareAD /OrganizationName: ”Get-Mailbox” /IacceptExchangeServerLicenseTerms

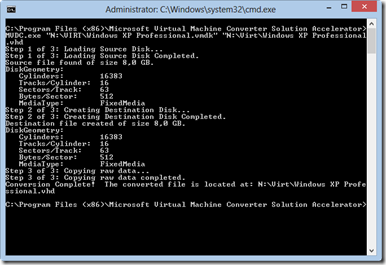

Active Directory Schema güncellememiz yukarıdaki ekrandaki gibi sorunsuz bittikten sonra exchange server üzerinde ihtiyacımız olan featureların kurulması için aşağıdaki komut satırını power shell üzerinde çalıştıralım.

Install-WindowsFeature AS-HTTP-Activation, Desktop-Experience, NET-Framework-45-Features, RPC-over-HTTP-proxy, RSAT-Clustering, Web-Mgmt-Console, WAS-Process-Model, Web-Asp-Net45, Web-Basic-Auth, Web-Client-Auth, Web-Digest-Auth, Web-Dir-Browsing, Web-Dyn-Compression, Web-Http-Errors, Web-Http-Logging, Web-Http-Redirect, Web-Http-Tracing, Web-ISAPI-Ext, Web-ISAPI-Filter, Web-Lgcy-Mgmt-Console, Web-Metabase, Web-Mgmt-Console, Web-Mgmt-Service, Web-Net-Ext45, Web-Request-Monitor, Web-Server, Web-Stat-Compression, Web-Static-Content, Web-Windows-Auth, Web-WMI, Windows-Identity-Foundation

Kurulum işlemi yukarıdaki resimdeki gibi sorunsuz bittikten sonra sunucumuzu restart edelim.

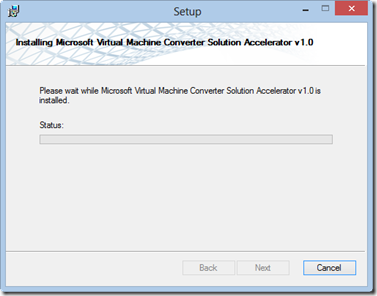

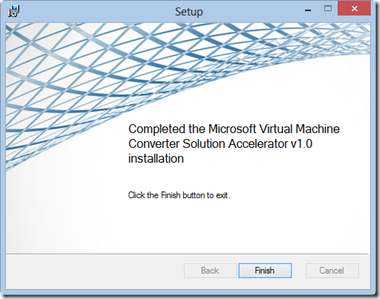

Sunucumuzu yeniden açtıktan sonra aşağıdaki yazılımları sırasıyla sunucumuza kuralım.

- Microsoft Unified Communications Managed API 4.0, Core Runtime 64-bit

http://www.microsoft.com/en-za/download/details.aspx?id=34992

- Microsoft Office 2010 Filter Pack 64 bit

http://www.microsoft.com/en-us/download/details.aspx?id=17062

- Microsoft Office 2010 Filter Pack SP1 64 bit http://www.microsoft.com/en-us/download/confirmation.aspx?id=26604

Bu yazılımlarıda kurduktan sonra sunucumuz Exchange Server 2013 kurulumu ön hazırlıklarını bitirmiş oluyoruz.

Sunucumuzu bu yazlımlarıda kurduktan sonra bir kez daha restart ettikten sonra Exchange Server 2013 yazılımı kurulum işlemlerine başlayabiliriz.

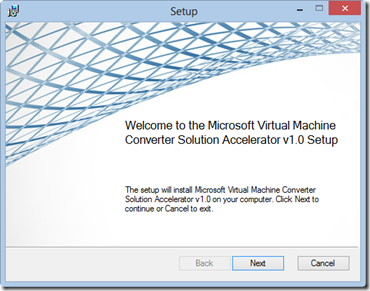

Exchange Server 2013 kurulum dosyaları içindeki setup.exe ile kurulum işlemlerine başlatalım.

İlk karşımıza çıkan ekranda eğer internet bağlantınız varsa updateleri kontrol etmesini öneririz.

Herhangi bir update bulunamadı.

Karşılama ekranı Plan your Exchange Server 2013 deployment seçip Next ile devam ederim.

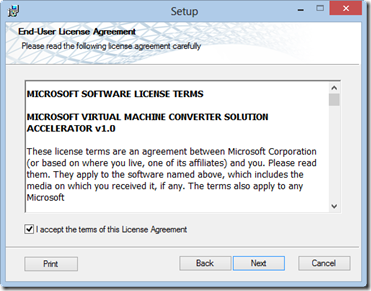

Lisans Anlaşmasını onaylayalım.

Sunucumuz üzerinde oluşacak hataları otomatik olarak online kontrol etmesi öneriliyor.

Sunucumuz üzerine kurulacak rolleri seçebileceğimiz ekrana geldik. Zaten artık 2 adet rolumuz var. Biz tes ortamında her iki rolude aynı sunucuya kuruyoruz ikisinede seçelim. Tekrar hatırlatalım rolleri farklı sunucular’a kuracaksak önce Mailbox Server rolunu üzerinde barındıracak sunucuyu kurmalıyız.

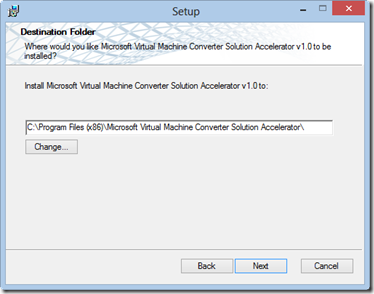

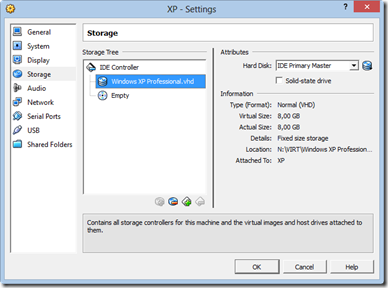

Yazılımı kuracağımız disk sürücüsünü ve adresi seçiyoruz.

Virus ve Spyware kontollerini yaptırmak isteyip istemediğimiz soruyor bize. Biz burada seçmedik.

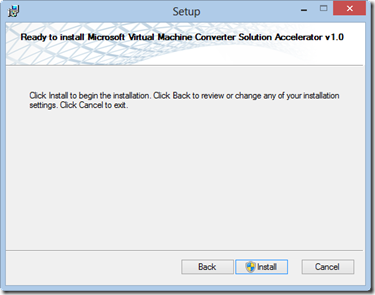

Sunucumuz Exchange Server 2013 kurulumu için hazırmı uygun durumda’mı kontrol ediliyor, herhangi bir eksiklik varsa size bildirilecektir.

Gerekli servsilerin kurulumuna başlandı.

Kurulumumuz bitti sunucumu restart etmemiz öneriliyor Restart ettikten sonra artık Exhange sunucumuzun kurulumu işlemi bitmiş demektir. Bundan sonra yapılması gereken ayarlar var sırada.

Exchange Server kurulduktan sonra Active Directory üzerindeki değişiklikleri görmek için Active Directory Users and Computers’e gidelim. Microsoft Exchange Security Groups altında Exchange server kullanımında kullanabileceğimiz security gruplarını görebilirsiniz.

Microsoft Exchange System Objects objesi altındaki objeler aşağıdaki gibidir.

Hangi sunucular bu obje içinde diye kontrol ederseniz ortamdaki Exchange Server’a ait computer objesinin bu grubun üyesi olduğunu görebilirsiniz.

Exchange Server sunucumuz açıldıktan Exchange Server 2013 yazılımımızı aşağıdaki web adresinden Management Console erişerek yönetmeye başlayabilirsiniz.

https://exc2012/ecp bizim sunucumuzun adını veya iç network’te IP adresini kullanabilirsiniz EXC2012 idi.

Ilk logon esnasında kullanmak istedigimiz dil’i soracaktır.

ve işte karşımızda yeni Exchange Yönetim Merkezi – Exchange Admin Center

Exchange Admin Center’da Exchange Server 2013 sunucumuzun ayarlarını yaparken kullanabileceğimiz ana başlıklar aşağıdaki gibidir.

Recipients

Permissions

Compliance Management

Organization

Protection

Mail Flow

Mobile

Public Folder

Unified Messaging

Servers

Hybrid

Not: Exchange server yönetim esnasında Internet Explorer 10 ile sorun yaşayan arkadaşlarımız olabilir, Firefox kurup onun üzerinden bağlanıp yönetmeyi deneyebilirsiniz.

Exchange Server 2013 Kurulum Sonrası Ayarlar

Exchange Server 2013 yüklendikten sonra syazılımın görevlerini tam olarak yerine getirebilmesi için mutlaka yapılması gereken ayarların listesi aşağıdaki gibidir. Sırası ile hangi ayar hangi bölümde ve nasıl ayarlanıyor bir sonraki makalem’de anlatmaya çalışacağım.

1- Outlook Anywhere Ayarlanması. (Bu özellik açılmadan outlook’lar dahi sisteme bağlanamaz)

2- Kurum dışına mail atabilmek için gerekli olan Send Connector’un yaratılması.

3- Kurum dışından içeri mail alabilmek için gerekli olan Receive Connector ayarlanması veya yeniden yaratılması.

4- Birden fazla domain name kullananlar için tüm domain adlarına gelen emailleri alabilmesi için Accepted Domain’lerin eklenmesi 5- Exchange Server için Sertifika alınması

6- Dışarıdan exchange server’a bağlantı için gerekli olan External URL’ ismi verilen dışarıdan erişim adreslerinin ayarlanması.

7- Outlook Web App bağlantı tipinin yapılması.

8- Outlook Web App Redirection ayarlarının yapılması. (http olarak gelen kullanıcıların otomatik olarak https adresine yönlendirilmesi işlemi)

9- Kullanıcıya veya bir gruba özel olarak e-mail address policy’lerin düzenlenmesi.

10- Mobil Cihazların Bağlantısı için Gerekli Ayarların Yapılması

Güzel Günler Dilerim.

Kaynaklar:

http://technet.microsoft.com/en-us/library/bb124558.aspx

Important:

Important: